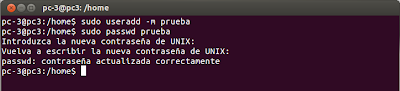

1. Crea en consola un usuario llamado prueba con contraseña prueba.

- Comprueba que puedes entrar en el sistema con dicho usuario.

- Comprueba que existe su carpeta personal.

- Visualiza el fichero que contiene la entrada de dicho usuario en el sistema.

- Elimina dicho usuario.

- Comprueba en el fichero que contiene la entrada de dicho usuario en el sistema que ya no existe.

- Comprueba que no existe su carpeta personal.

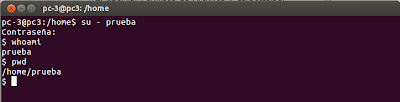

2. Crear los grupos:

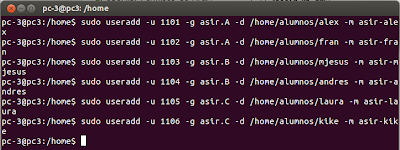

3. Crea los siguientes usuarios en los grupos

correspondientes y con carpeta

personal en /home/alumnos/ alex , /home/alumnos/ fran, /home/alumnos/

mjesus, ...

- Elegir 2 alumnos de la clase para cada grupo ABC

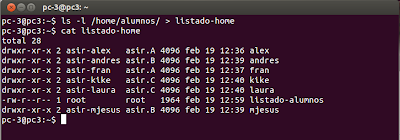

4. Sitúate en ~. Lleva el contenido de “ls –l

/home/alumnos” a un fichero llamado

listado-home.

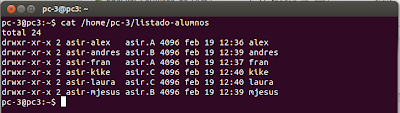

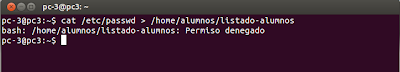

5. Muestra el contenido del fichero /etc/passwd y

llévalo a un fichero a /home/alumnos

llamado listado-alumnos.

- No puedes modificar la carpeta alumno a no ser que seas root.

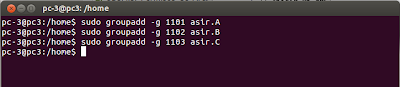

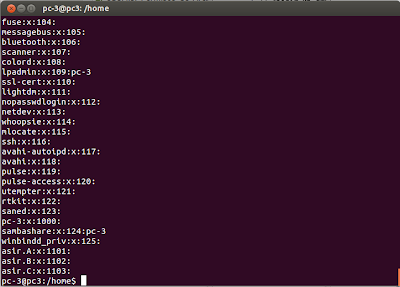

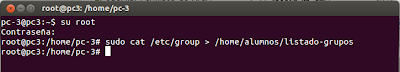

6. Muestra el contenido del fichero /etc/group y

llévalo a un fichero a /home/alumnos

llamado listado-grupos.

- Tampoco se puede modificar como sudo, tienes que ser root

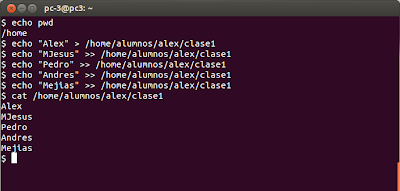

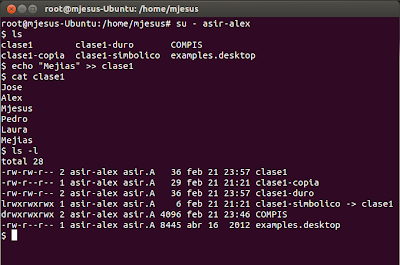

7. Entra en consola como el usuario asir-alex. Nos

situamos en ~ y con ruta

absoluta creamos un fichero en la carpeta alex llamado

clase1 con el contenido

línea a línea: Alex, Mjesus, Pedro, ...

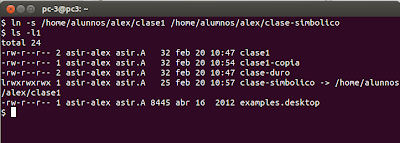

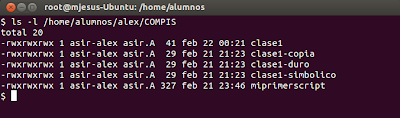

8. Desde ~ con ruta absoluta crea una copia de clase1

y llámala clase1-copia

9. Desde ~ con ruta

absoluta crea un enlace duro de clase1 y llámala clase1-duro

10. Desde ~ con ruta absoluta crea un enlace

simbólico de clase1 y llámala clase1-simbólico

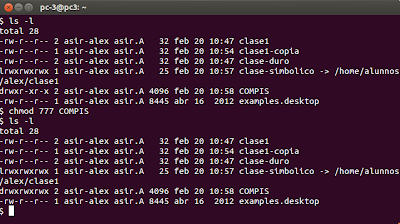

11. Crea una carpeta en alex llamada COMPIS .

12. Establece todos los permisos a COMPIS.

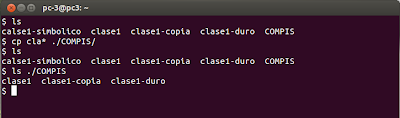

13. Copia en COMPIS todos los ficheros de alex que

empiecen por cla.

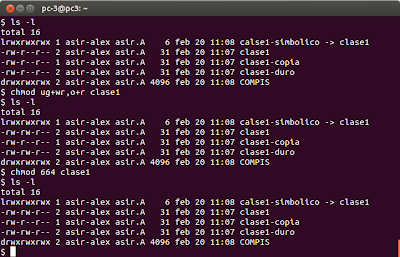

14. Establece los siguientes permisos a clase1, de

las dos formas que conoces

a. Lectura y escritura para

propietario

b. Lectura y escritura para

grupo

c. Lectura para otros.

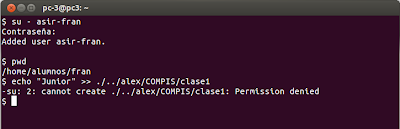

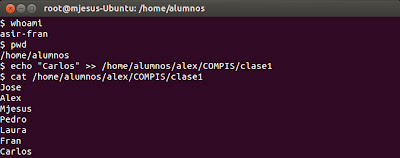

15. Identifícate como asir-fran. Nos situamos en fran

y con ruta relativa creamos

un fichero en la carpeta COMPIS llamado clase2 con el contenido línea a línea: JoseAlberto,

Mejías, Junior. ¿podemos? ¿Por qué?

- No podemos porque la carpeta COMPIS y sus ficheros son de propiedad de alex y ahora somos fran.

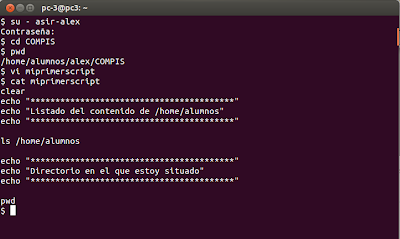

16. Identifícate como asir-alex y desde COMPIS crea

en alex un fichero llamado

miprimerscript con el siguiente contenido:

clear

echo

“*************************************”

echo “Listado del contenido de

/home/alumnos”

echo

“*************************************”

ls /home/alumnos

echo

“*************************************”

echo “Directorio en el que estoy

situado”

echo

“*************************************”

pwd

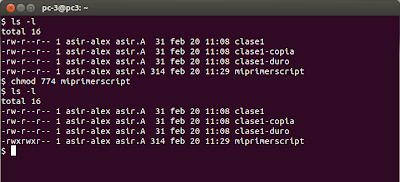

17. Ve a alex y visualiza los permisos de

miprimerscript. Dale permiso de lectura,

escritura y ejecución para el propietario y el grupo, y solo lectura para otros, en formato octal.

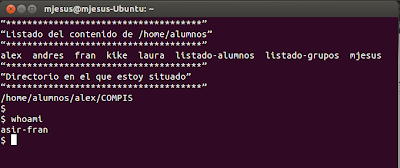

18. Ejecuta miprimerscript y comprueba que funciona

correctamente.

19. Identifícate como fran y ejecuta miprimerscript

¿Puedes? ¿Por qué?

Si, porque le he dado permiso a

propietario y a grupo al que pertenece dicho propietario

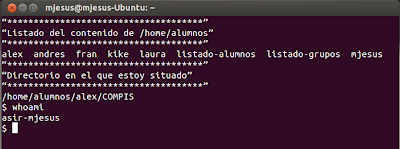

20. Identifícate como mjesus y

ejecuta miprimerscript ¿Puedes? ¿Por qué?

21. Identifícate como alex y añade una línea mas al

fichero clase2 ¿puedes? ¿Por qué?

Si, porque ale es el propietario de este documento y este

posee permiso de escritura.

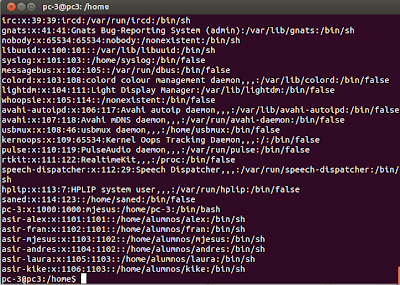

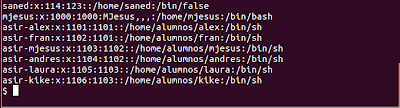

22. ¿Qué Shell tienen todos los usuarios que has

creado?

/bin/bash

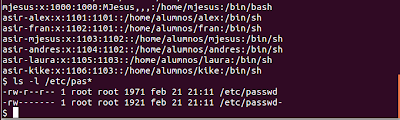

23. Explicar los permisos del archivo /etc/passwd.

¿Quién es el propietario del archivo?.

El archivo posee para propietario permiso de lectura y

escritura, permiso de lectura para el grupo y lectura para el resto. -rw-r—r--

El propietario es root perteneciente al grupo root.

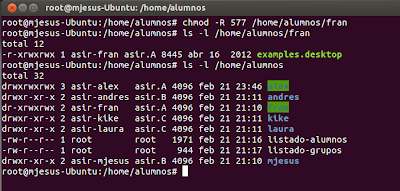

24. Cambia a ser usuario root, y pon los siguientes

permisos al archivo clase2.

- Permiso de lectura y escritura para el propietario.

- Permiso de ejecución para grupo.

- Permiso de lectura para resto.

25. Dar permisos de lectura, ejecución y escritura

para todos los usuarios al directorio ~/ALEX

26. Cambiar los permisos del directorio ~/FRAN a los

siguientes:

- El propietario puede leer y ejecutar, pero no escribir.

- Otros y resto pueden leer, escribir y ejecutar.

27. Identifícate como asir-fran y añádele una línea

al fichero clase2. ¿Quién es el propietario? ¿puedes?

¿porqué? ¿cómo lo cambiarías?

Al tener todos los permisos dados en una tarea anterior,

cualquier usuario puede escribir en el archivo.

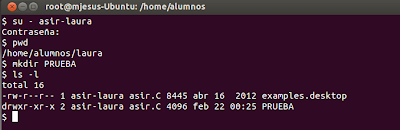

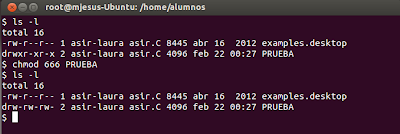

28. Entra como asir-laura y crea en LAURA una carpeta

llamada PRUEBA.

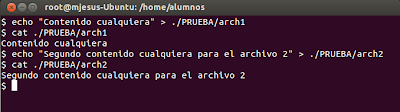

29. Crea dos archivos dentro

de PRUEBA llamados arch1 y arch2 con cualquier contenido.

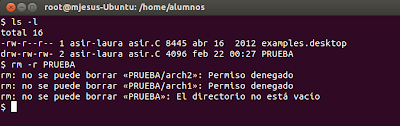

30. Colocar los permisos rw-rw-rw-en el directorio

PRUEBA. Tratar de borrarlo de forma recursiva.

¿Hemos podido?.

No se ha podido borar, no posee el usuario laura permisos

para ello.