Instalamos PostFix

#apt-cache cache postfix

# apt-get install postfix

Los 2 ficheros de configuración

importantes:

# dpkg-reconfigure postfix

# cd /etc/postfix

# nano main.cf

myhostname = mail #Nombre

de mi host de mail

relayhost = #si queremos reenviar un correo a otro

mynetworks = 127.0.0.0/8 [::ffff:127.0.0.0]/104 [::1]/128 192.168.1.0/24

mynetworks = 127.0.0.0/8 [::ffff:127.0.0.0]/104 [::1]/128 192.168.1.0/24

#En

que redes va a actuar

# nano /etc/hostname

Reinicio el sistema: #reboot

Para ver si tienes un mail, puedes hacerlo pos consola:

Y hasta podemos enviar un correo tal y como está ahora:

Y hasta enviar correo por TELNET:

Pero la mejor forma de comprobar el funcionamiento, es

configurando un cliente mail.

Vamos a configurarlo en Thunderbird:

Con PostFix, tenemos el correo saliente, pero para tener el

correo entrante vamos a instalar Dovecot.

Instalación del servidor de correo entrante y saliente, los protocolos de correo entrante y

saliente:

# apt-get install dovecot-pop3d dovecot-imapd

#nano /etc/dovecot/dovecot.conf

listen = *

#Para que escuche por todos los puertos

disable_plaintext_auth = no

#No deshabilito la autorización de texto plano, es decir, que lo usa, ...

mail_location

= mbox:~/mail:INBOX=/var/mail/%u

# service dovecot restart

# ps -aux |grep dovecot-pop3

# netstat -putan |grep dovecot

Vemos que escucha los puertos normales y

los puertos seguros que configuraremos mas adelante:

Veamos que los puertos 110 y 25 funcionan:

Creo un nuevo usuario llamado mjesus y pepito:

# adduser mjesus

# adduser pepito

Ahora, en el hosts del cliente

# sudo nano /etc/hosts

También lo comprobamos con un ping

# ping mail.miclase.es

Configuramos el correo cliente el correo

de mjesus y de pepito con POP3:

Comprobamos el envío y la buena recepción enviando un correo de una de las

cuentas a la otra.

Podemos ver que por cada usuario creado y configurado en el

correo cliente, se crean sus carpetas en el servidor:

Vamos a dejar el correo de mjesus como POP3 y el de pepe lo vamos

a configurar mediante IMAP.

Configuración de CORREO SEGURO y CIFRADO

Para el Correo Entrante (pop3 - imap):

# nano /etc/dovecot/dovecot.conf

#Vemos que los puertos ya se encuentran

activados por defecto

protocols = imap imaps pop3 pop3s

#Habilitamos los certificados

ssl

= yes

ssl_cert_file

= /etc/ssl/certs/dovecot.pem

ssl_key_file

= /etc/ssl/private/dovecot.pem

Vemos que estos 2 certificados ya existen por defecto:

# ls -l /etc/ssl/certs/dovecot.pem

# ls -l /etc/ssl/private/dovecot.pem

Para el Correo Saliente (smtp):

# nano /etc/postfix/main.cf

Vemos los certificados ya activos por

defecto

smtpd_tls_cert_file=/etc/ssl/certs/ssl-cert-snakeoil.pem

smtpd_tls_key_file=/etc/ssl/private/ssl-cert-snakeoil.key

# nano

/etc/postfix/master.cf

smtps inet

n - -

- - smtpd

-o smtpd_tls_wrappermode=yes

-o smtpd_sasl_auth_enable=yes

# service postfix

restart

# netstat -putan

|grep master

Modifico el correo del cliente:

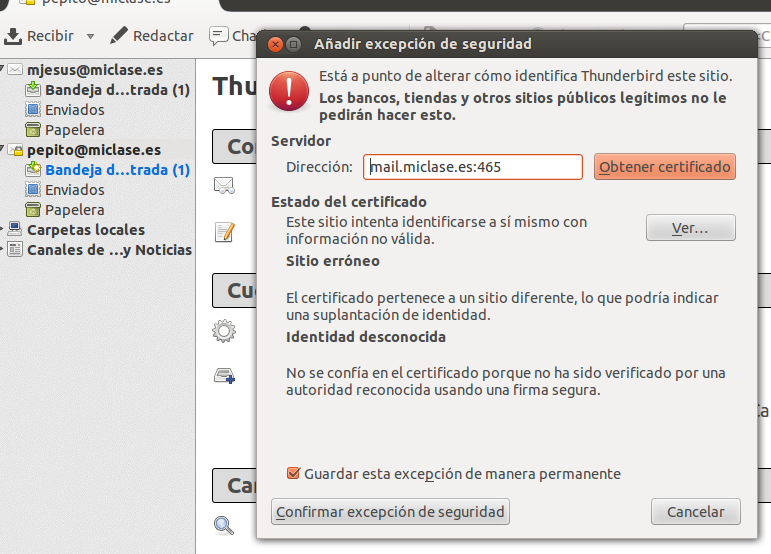

Al recibir correo me sale la verificación del certificado de

recepción:

Al enviar correo me sale la verificación del certificado de envío:

Vamos a dejar el correo de mjesus como POP3 y el de pepe lo vamos

a configurar mediante IMAPs.

OTROS

Aquí podemos ver la opción de dejar mensajes en el servidor, y que

se borre si yo los borro:

Acuses de recibo:

Ahora lo voy a configurar un cliente de correo en un Windows XP:

Verifico que se encuentra en la misma red que nuestro servidor de

correo.

Inicializo el programa de cliente de correo electrónico Outlook

Express, y configuro las cuentas.

Comentarios

Publicar un comentario

Si te ha gustado, haz un comentario, ..., GRACIAS