Entramos en el Servidor WS2012 Controlador del Dominio (DC) con privilegios de administrador.

Como siempre que accedemos a un Windows Server 2012 R2, lo primero que nos aparece en el Server Manager.

Picamos en Create a server group.

Nos aparece una nueva ventana donde configuraremos un grupo de servidores.

Podemos ver que el servidor que nos aparece es el nuestro propio, el que estamos usando. En este caso el servidor DC.Seleccionamos la pestaña de Active Directory y seleccionamos el dominio donde se encuentras los servidores que queremos agrupar.

Le ponemos el nombre al grupo que estamos creando, y añadimos los servidores que queremos que pertenezca al grupo. Aceptamos picando en OK.

Volvemos al Server Manager, donde podemos ver que se ha creado el nuevo grupo.

Picamos en este nuevo grupo recién creado y veremos los servidores que pertenece a este.

Bajamos con el scroll hasta llegar a la ventana de PERFORMACE, donde seleccionamos los 2 servidores.

Una vez seleccionados picamos con el botón derecho del ratón y picamos en Start Performance Counters.

Ahora vemos como han cambiado el estado de los servidores a on.

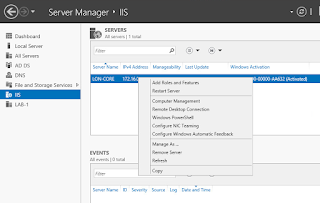

Volvemos a subir con el scroll, picamos con el botón derecho del ratón en el primer servidor y procedemos a añadir ROLES de forma remota, Add Roles and Features.

Se despliega una nueva ventana donde comenzamos la instalación.

Dejamos picado Role-based or feature-based installation.

Seleccionamos el servidor donde se va a instalar el Role.

Y elegimos el Role a instalar, en este caso Web Server (IIS).

En Features seleccionamos Windows Server Backup.

En la siguiente ventana nos informa en que consiste el Role que se va a instalar.

Un a continuación podemos configurar mas características sobre este Role. En este caso también picamos en Windows Authentication.

Nos muestra un listado de lo que se va a proceder a instalar en el servidor anteriormente seleccionado de forma remota.

Aunque no lo veamos en esta pestaña, debemos picar en el casillero de Restart the destination server automatically if required.

Y comienza la instalación, ...

Una vez finalizada la instalación, picamos en el botón cerrar.

Procedemos a realizar un proceso similar en el segundo servidor que se ha agrupado.

Botón derecho sobre el servidor y elegimos la instalación remota de Roles y Features.

Comenzamos el proceso.

Seleccionamos el servidor donde vamos a instalar.

En este caso no se va a instalar ningún Role.

Seleccionamos en Features Windows Search Service.

De nuevo, aunque no lo veamos en esta pestaña, debemos picar en el casillero de Restart the destination server automatically if required.

Comenzamos la instalación.

Una vez finalizada, cerramos.

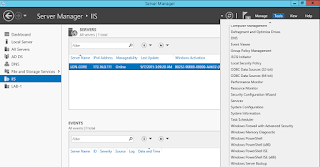

Podemos ver como en el Server Manager ha aparecido IIS, tras haber instalado este Role en uno de los servidores.

De esta forma, podemos administrar el Role de forma remota.

Nos movemos accediendo remotamente, con por ejemplo un Escritorio Remoto, al Server Core.

Usamos los siguientes comando de configuración en el Server Core:

- netsh.exe advfirewall firewall set rule group="remote desktop" new enable=yes

- netsh.exe advfirewall firewall set rule group="remote event log management" new enable=yes

Volvemos al Server Manager en el servidor DC.

Vamos a configurar el servicio del IIS. Nos movemos a Services.

Botón derecho sobre el servicio, Propiedades.

Comprobamos que se inicie el servicio de forma Automática. Ademas comprobamos que el servicio esta Iniciado.

En la pestaña de Log On vemos la cuenta con la que se inicia este servicio. En este caso es con la cuenta local, aunque podemos hacer que se inicie mediante una cuenta de servicio.

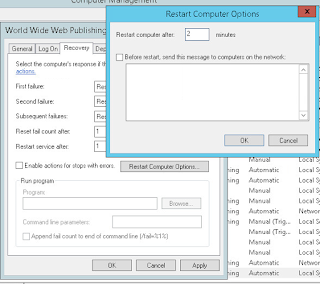

En la pestaña de Recovery, modificamos la configuración de inicios del servicio si el inicio por defecto fallara.

Vemos en la imagen la configuración recomendada.

Por últimos vamos a ver como podemos también gestionar o administrar los servidores de forma remota mediante Power Shell.

Botón derecho sobre el servidor a administrar, Windows Power Shell.

Repasemos algunos de los comandos mas útiles que usaremos.

Para poder usarlos, lo primero que debemos hacer en Importar el Modulo para Server Manager.

- Import-Module ServerManager: Importamos el Modulo de Server Manager y poder usar sus comandos.

- Get-WindowsFeature: Podremos obtener los Features que posee.

- Get-service | where-object{$_.status -eq "Running"}: Obtener los servicios que se encuentran corriendo.

- Get-process: Obtener los procesos.

- Get-NetIPAddress | Format-table: Obtener las las Redes del sistema, en formato de tabla.

- Get-EventLog Security -Newest 10: Obtener los últimos 10 eventos de seguridad.

Cerramos el Power Shell anterior e iniciamos el Power Shell del servidor donde nos encontramos.

Aquí podremos ver mediante comandos lo mismo que antes, indicando el servidor que queremos consultar de forma remota.

- Get-WindowsFeature -ComputerName LON-SVR3: Obtener los Features del servidor mencionado.

También se puede realizar mediante Power Shell instalaciones remotas.

Veamos algunos ejemplos.

Por últimos vemos como todo lo realizado anteriormente se puede realizar mediante scripts, a través de Windows Power Shell ISE.

Comentarios

Publicar un comentario

Si te ha gustado, haz un comentario, ..., GRACIAS